什么是工业非军事隔离区?

工业非军事隔离区如何保护制造资产和企业网络避免遭受网络攻击?

在如今动态的威胁环境中,许多标准和监管组织都同意企业将其商业网络与工业厂房网络分开,以改善网络安全状况。但是,企业如今越来越依赖于商业和工业环境之间的数据交换,因此工业安全标准(例如NIST 800-82,ISA / IEC 62443等)和监管机构建议使用工业非军事隔离区(IDMZ)以减轻安全风险。

工业非军事隔离区

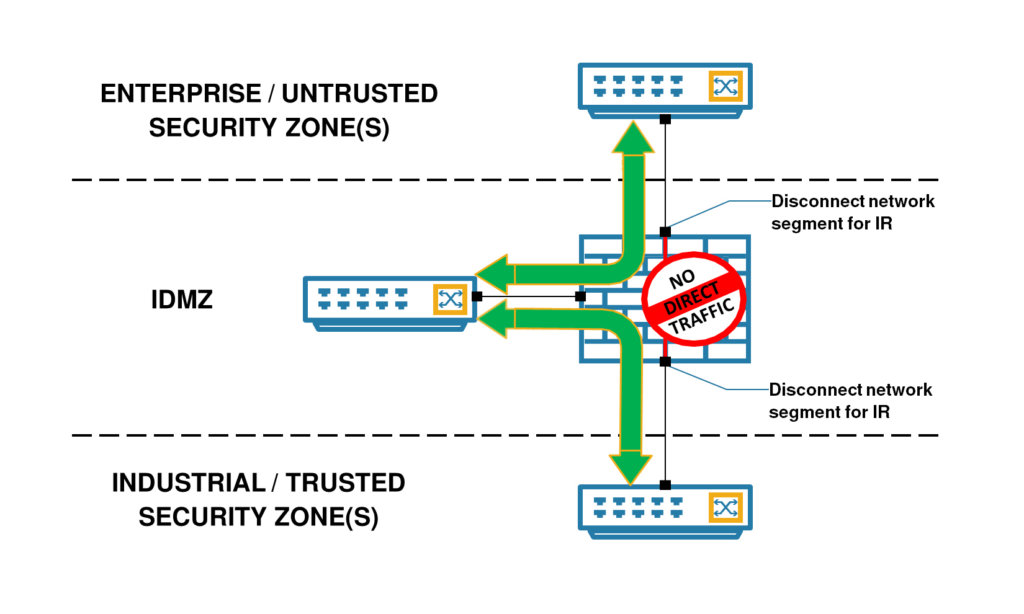

IDMZ是OT/ICS网络和IT或企业网络之间的额外网络层。IDMZ在不受信任的安全区域(例如:企业)和受信任的安全区域(例如:工业)之间提供一个缓冲区来代理连接,因此不允许在不受信任的安全区域和受信任的安全区域之间进行直接的网络通信。IDMZ基础设施由各种网络设备组成,包括但不限于以下设备:安全设备/防火墙、IDMZ服务器、虚拟专用网(VPN)服务器、交换机和路由器。

旨在保护

- 区域和通道—将关键资产划分为独立的安全区域,并根据组织的安全策略来限制网络访问。

- 分段—在IDMZ中建立多个安全区域,允许具有不同安全分类的服务器在逻辑上位于不同的安全区域。

- 零信任—所有进出工业安全区域的网络流量默认被拒绝,只有例外才被允许。

- 作为缓冲区—所有来自可信或不可信网络的流量都将终止在IDMZ,从而允许它作为可信和不可信区域之间的缓冲区。

- 自主ICS设计——IDMZ的设计目的是允许ICS服务自主操作,这样,如果IDMZ网段断开以支持事件响应(IR),流程操作将继续进行,如下所示。

如果您想知道IDMZ是否适合您的环境,请致电或者电邮LSI,来和我们一起交流探讨。

我们如何开展工作

为了满足客户的网络安全需求,LSI的专家团队将倾听、了解和理解客户的流程和业务驱动。通过结合我们对ICS/OT网络安全框架、行业法规和可接受的实践的知识和经验,来评估环境的网络安全状况,我们可以实施必要的补救措施。其结果是一个定制的解决方案,根据该客户的流程和环境的需求量身定制,减少了攻击面,增强了环境抵御网络威胁的能力。